Rik Farrow ci mostra come si “entra” nell’iPhone

19/11/2007 18:30 CET

Grande vulnerabilità dell'iPhone al pari di tutti gli smartphone che si possono collegare a Internet. Con un terminale Linux/UNIX si possono svelare tutti i contenuti del telefono di Apple e trasformarlo in un registratore per 007.

Grande vulnerabilità dell'iPhone al pari di tutti gli smartphone che si possono collegare a Internet. Con un terminale Linux/UNIX si possono svelare tutti i contenuti del telefono di Apple e trasformarlo in un registratore per 007.

Grande vulnerabilità dell'iPhone al pari di tutti gli smartphone che si possono collegare a Internet. Con un terminale Linux/UNIX si possono svelare tutti i contenuti del telefono di Apple e trasformarlo in un registratore per 007.

Il mensile Fast Company ha commissionato all'esperto di sicurezza Rik Farrow uno studio sulla sicurezza dell'iPhone.

Lo smartphone di Apple ne esce con tutte le ossa rotte in base a quanto ci spiega in un video da 6 minuti il consulente, che ha usato Metasploit di H D Moore.

Lo smartphone di Apple ne esce con tutte le ossa rotte in base a quanto ci spiega in un video da 6 minuti il consulente, che ha usato Metasploit di H D Moore.

Le difese dell'iPhone sarebero di burro ma, come dice Farrow, al pari di tutti gli altri smartphone collegati al web.

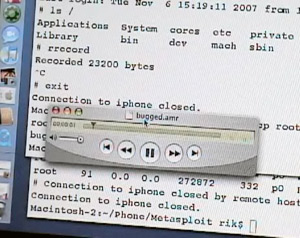

Il completo controllo dell'iPhone avviene con pochi sapienti comandi su un terminale Linux/UNIX, quindi fatto anche direttamente su un Mac con l'applicazione Terminale.

Tra le cose che si possono fare una piacerà ai moderni agenti segreti: l'iPhone apparentemente è in modalità d'attesa ma in realtà dal microfono sta registrando le conversazioni che si stanno facendo attorno allo smartphone, in remoto il computer può richiamare quella registrazione in formato AMR ed ascoltare quell'audio.

Dal computer è possibile controllare le pagine visitate con il browser o leggere la posta elettronica ma anche molto altro che si intende ben protetto dalla privacy che dovrebbe fornire l'iPhone.

Farrow con questa prova vuole dimostrare che c'è molto da lavorare per rendere sicure queste periferiche portatili.